Aircrack-ng破解WEP加密无线网络教程(5)

时间:2017-12-15 19:32:51 作者:不思议游戏 浏览量:49

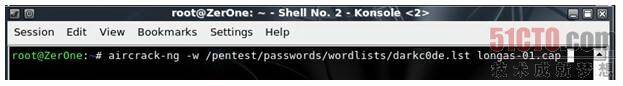

aircrack-ng -w dic 捕获的cap文件

参数解释:

-w后跟预先制作的字典,这里是BT4下默认携带的字典。

在回车后,若捕获数据中包含了多个无线网络的数据,也就是能看到多个SSID出现的情况。这就意味着其它AP的无线数据皆因为工作在同一频道而被同时截获到,由于数量很少所以对于破解来说没有意义。此处输入正确的选项即对应目标AP的MAC值,回车后即可开始破解。如下图29所示为命令输入情况。

图29

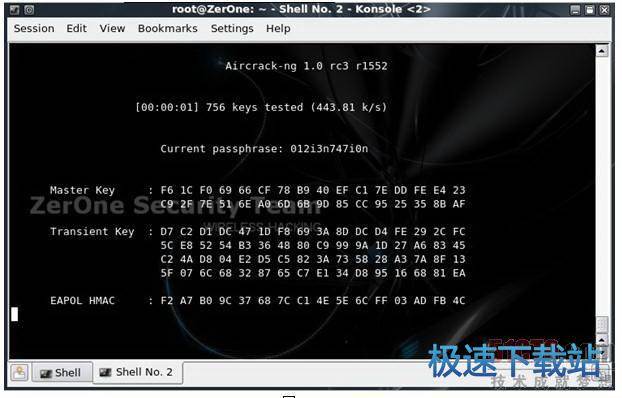

由下图30可以看到,在双核T7100的主频+4GB内存下破解速度达到近450k/s,即每秒钟尝试450个密码。

图30

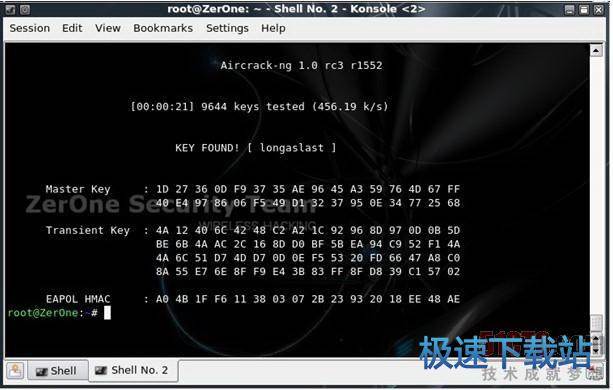

经过不到1分多钟的等待,我们成功破解出了密码。如下图31所示,在“KEY FOUND”提示的右侧,可以看到密码已被破解出。密码明文为“longaslast”,破解速度约为450 key/s。若是能换成4核CPU的话,还能更快一些。

图31

◆使用Aircrack-ng破解WPA2-PSK加密无线网络

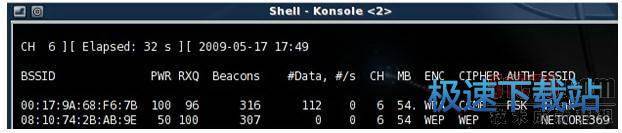

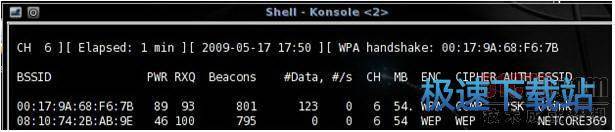

对于启用WPA2-PSK加密的无线网络,其攻击和破解步骤及工具是完全一样的,不同的是,在使用airodump-ng进行无线探测的界面上,会提示为WPA CCMP PSK。如下图32所示。

图32

当我们使用aireplay-ng进行deauth攻击后,同样可以获得到WPA握手数据包及提示,如下图33所示。

图33

同样地,使用aircrack-ng进行破解,命令如下:

aircrack-ng -w dic 捕获的cap文件

参数解释:

-w后跟预先制作的字典文件

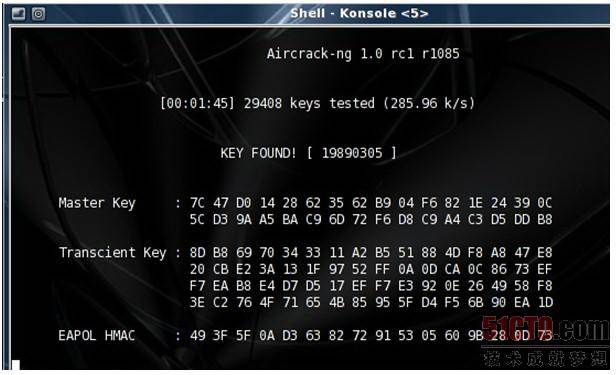

经过1分多钟的等待,可以在下图34中看到提示:“KEY FOUND!”后面即为WPA2-PSK连接密码19890305。

图34

现在,看明白了吧?破解WPA-PSK对硬件要求及字典要求很高,所以只要你多准备一些常用的字典比如生日、8位数字等,这样破解的时候也会增大破解的成功率。

Aircrack-ng 1.1 绿色版

- 软件性质:国产软件

- 授权方式:免费版

- 软件语言:简体中文

- 软件大小:3783 KB

- 下载次数:117 次

- 更新时间:2019/4/1 15:29:07

- 运行平台:WinXP,Win7,...

- 软件描述:Aircrack-ng是一款用于破解无线802.11WEP及WPA-PSK加密的... [立即下载]

- 怎么将网易云音乐缓存转换为MP3文件?

- 比特精灵下载BT种子BT电影教程

- 土豆聊天软件Potato Chat中文设置教程

- 怎么注册Potato Chat?土豆聊天注册账号教程...

- 浮云音频降噪软件对MP3降噪处理教程

- 英雄联盟官方助手登陆失败问题解决方法

- 蜜蜂剪辑添加视频特效教程

- 比特彗星下载BT种子电影教程

- 好图看看安装与卸载

- 豪迪QQ群发器发送好友使用方法介绍

- 生意专家教你如何做好短信营销

- 怎么使用有道云笔记APP收藏网页链接?

- 怎么在有道云笔记APP中添加文字笔记

- 怎么移除手机QQ导航栏中的QQ看点按钮?

- 怎么对PDF文档添加文字水印和图片水印?

- 批量向视频添加文字水印和图片水印教程

- APE Player播放APE音乐和转换格式教程

- 360桌面助手整理桌面图标及添加待办事项教程...

- Clavier Plus设置微信电脑版快捷键教程

- 易达精细进销存新增销售记录和商品信息教程...