怎么扫描及检测端口漏洞?有什么软件可以实现这个功能?极速小编为你介绍一款国外的端口漏洞扫描工具——zenmap,它是NMap的图形化界面版本,功能也相类似,使用方法比较简单,需要的网友可以下载使用,往下可以阅读使用方法。

Zenmap是官方的Nmap安全扫描仪GUI。 它是一个多平台(Linux,Windows,Mac OS X,BSD等)免费和开源应用程序,旨在使Nmap易于初学者使用,同时为经验丰富的Nmap用户提供高级功能。 经常使用的扫描可以保存为配置文件,以便重复运行。 命令创建者允许交互创建Nmap命令行。 扫描结果可以保存并稍后查看。 保存的扫描结果可以相互比较,看看它们有何不同。 比较近扫描的结果存储在可搜索的数据库中。

您可以从Nmap下载页面下载Zenmap(通常与Nmap本身一起打包)。 Zenmap非常直观,但您可以从Zenmap用户指南中了解更多关于使用Zenmap的信息,或查看Zenmap手册页获取一些快速参考信息。

软件特色

1、交互性好,界面输出更为直观,可绘成拓扑图

2、可以比较两次的扫描结果

3、可记录扫描的结果

4、可进行配置进行相应的扫描

5、会显示所执行的指令,便于检查指令的正确性

功能介绍

1、检测活在网络上的主机(主机发现)

2、检测主机上开放的端口(端口发现或枚举)

3、检测到相应的端口(服务发现)的软件和版本

4、检测操作系统,硬件地址,以及软件版本

5、检测脆弱性的漏洞(Nmap的脚本))

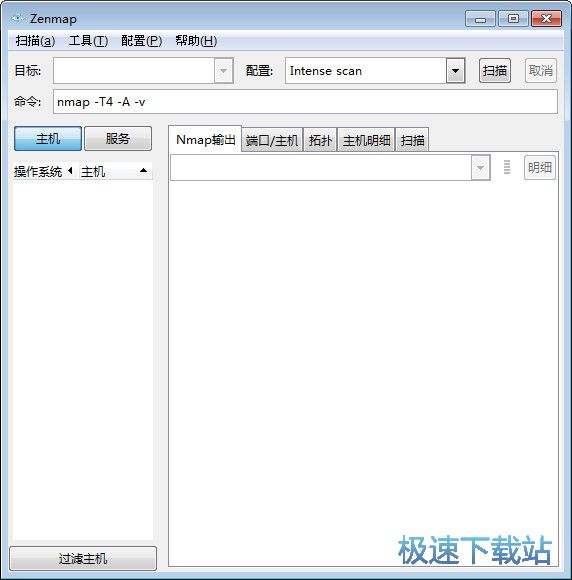

使用方法

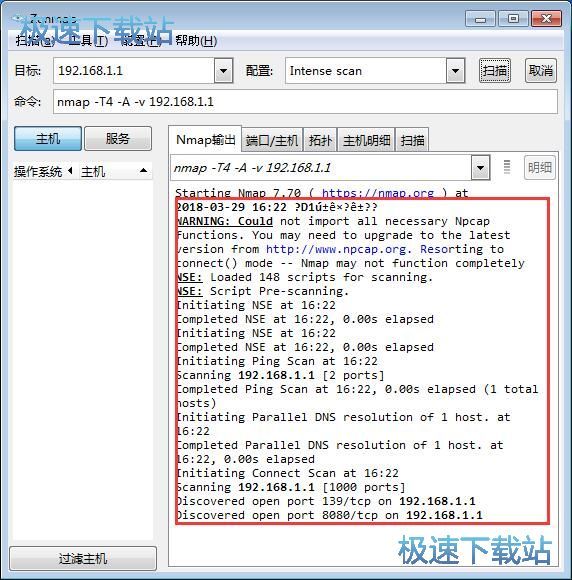

1、下载解压并安装,双击快捷方式运行软件

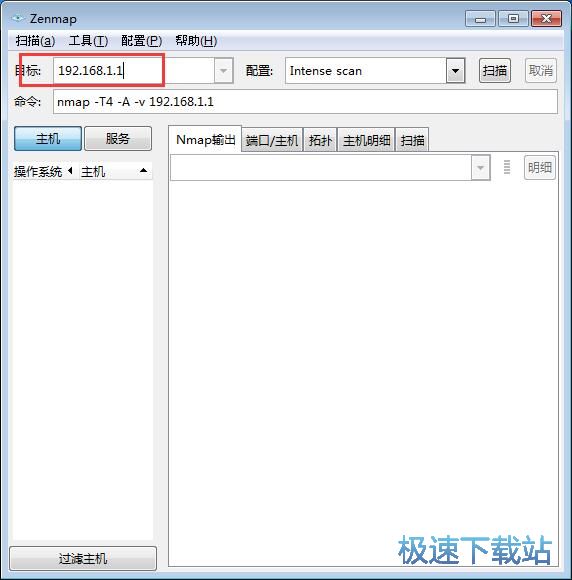

2、在目录位置输入IP地址,例如192.168.1.1

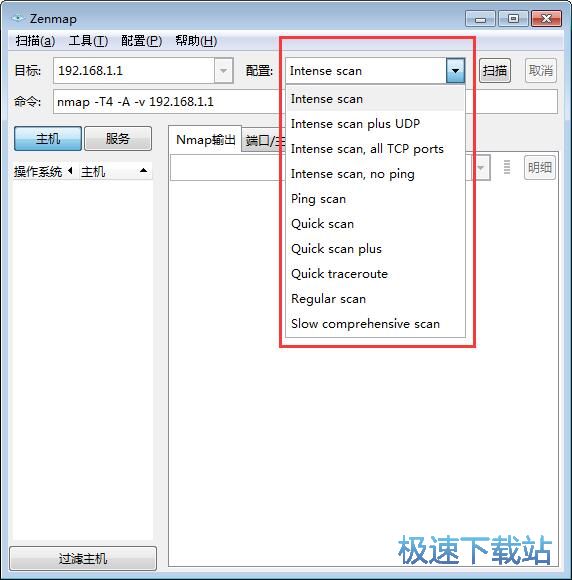

3、在配置下拉列表中随意选择一个

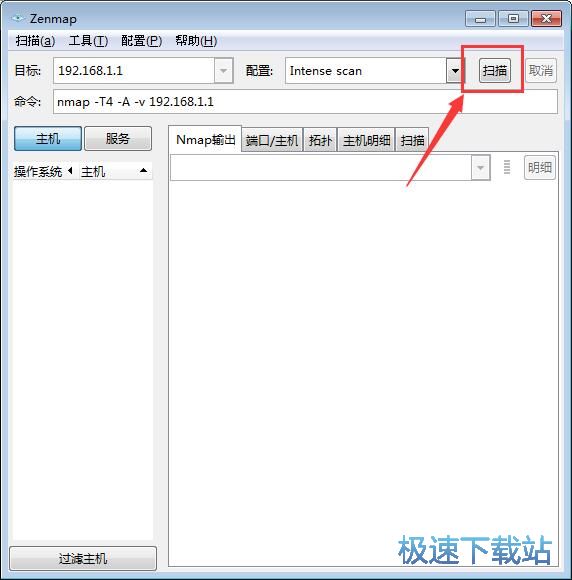

4、点击扫描,不到一会就扫描完成了。

检测结果

Starting Nmap 7.70 ( nmap.org ) at 2018-03-29 16:22

WARNING: Could not import all necessary Npcap functions. You may need to upgrade to the latest version from npcap.org. Resorting to connect() mode -- Nmap may not function completely

NSE: Loaded 148 scripts for scanning.

NSE: Script Pre-scanning.

Initiating NSE at 16:22

Completed NSE at 16:22,0.00s elapsed

Initiating NSE at 16:22

Completed NSE at 16:22,0.00s elapsed

Initiating Ping Scan at 16:22

Scanning 192.168.1.1 [2 ports]

Completed Ping Scan at 16:22,0.00s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 16:22

Completed Parallel DNS resolution of 1 host. at 16:22,0.00s elapsed

Initiating Connect Scan at 16:22

Scanning 192.168.1.1 [1000 ports]

Discovered open port 139/tcp on 192.168.1.1

Discovered open port 8080/tcp on 192.168.1.1

Discovered open port 445/tcp on 192.168.1.1

Discovered open port 22/tcp on 192.168.1.1

Discovered open port 80/tcp on 192.168.1.1

Discovered open port 4662/tcp on 192.168.1.1

- 共 0 条评论,平均 0 分 我来说两句

- 人气英雄联盟下载官方下载

- 《英雄联盟》(简称LOL)是由美国拳头游戏(Riot Games)开发、中国大陆地区腾讯游戏代理运营的英雄对战MOBA... [立即下载]

- 好评百度杀毒 5.1.0.8630 官方版

- 百度杀毒是百度与卡巴斯基合作出品的全新杀毒软件,采用卡巴斯基反病毒引擎,集合了百度云查杀引擎,永久免... [立即下载]